آموزش نصب Active Directory

Active Directory چیست ؟

در اکتیودایرکتوری، یک گروه شامل مجموعهای از حسابهای کاربری، کامپیوترها و حتی دیگر گروهها است که میتوان به آن به صورت یک مجموعهی واحد نگاه کرد تا برخی امور مدیریتی آسانتر شود.

اشیائی که متعلق به یک گروه هستند را اعضای گروه (Group Member) میگویند. به کمک گروهها، مدیر شبکه میتواند مجوزهای دسترسی (Permission) را به یک گروه اعمال کند، به جای آنکه مجوزها را برای تکتک افراد تعریف کند که بسیار غیرکارامد خواهد بود.

به ادامه مطلب رجوع کنید

Active Directory چیست ؟

در اکتیودایرکتوری، یک گروه شامل مجموعهای از حسابهای کاربری، کامپیوترها و حتی دیگر گروهها است که میتوان به آن به صورت یک مجموعهی واحد نگاه کرد تا برخی امور مدیریتی آسانتر شود.

اشیائی که متعلق به یک گروه هستند را اعضای گروه (Group Member) میگویند. به کمک گروهها، مدیر شبکه میتواند مجوزهای دسترسی (Permission) را به یک گروه اعمال کند، به جای آنکه مجوزها را برای تکتک افراد تعریف کند که بسیار غیرکارامد خواهد بود.

گروهها میتوانند هم به صورت محلی بر روی یک کامپیوتر خاص تعریف شوند (که در این صورت فقط آن کامپیوتر گروه را مشاهده خواهد کرد) و یا در دامین تعریف شوند.

گروههای اکتیو دایرکتوری خود اشیائی هستند که درون یک container یا OU تعریف شدهاند. اکتیودایرکتوری، علاوه بر آنکه مجموعهای از گروههای پیشفرض را پس از نصب مهیا میسازد، امکان ساخت گروههای جدید بر اساس نیاز مدیران را نیز فراهم میکند.

اکتیو دایرکتوری منابع را به صورت سلسله مراتبی در یک دامین سازماندهی میکند که این منابع یک سری گروه از سرور ها و منابع تحت شبکه میباشند که یک دامنه واحد دارند.

هردامنه برای خود شامل یک یا چندین کنترلر میباشد که یکی از انها درحال اجرا کردن ویندوز سرور میباشد.

مدیران شبکه میتوانند تغییراتتی در کنترلرهای دامنه ایجاد کنند وتوسط دایرکتوری همه ی کنترلر های دامنه را اپدیت کنند

اکتیودایرکتوری با متمرکز بخشیدن از یک نقطه مدیریت همه ی فعالیت ها را درون شبکه کنترل میکند چون اکتیودایرکتوری یک نقطه ورود واحد برای تمامی منابع شبکه است و مدیر شبکه میتواند تغییرات مربوط درون شبکه را انجام دهد و وارد کامپیوتری بشود و انرا مدیریت کند.

اکتیودایرکتوری از سرویس دی ان اس استفاده میکند و میتواند اطلاعات را با هر برنامه کاربردی و یا دایرکتوری مبادله کند

اکتیو دایرکتوری همچنین میتواند که اطلاعات را با دیگر سرویس های دایرکتوری مثل NOVELL و پروتوکل LDAP را پشتیبانی میکنند و به اشتراک میگذارند.

LDAP: یک استاندارد اینترنتی است که برای دسترسی به سرویس های دایرکتوری توسعه داده شده است و به جهت ساده سازی متناوب دسترسی به دایرکتوری یا همان پروتکل DAP میباشد. همچنین برای تبادل اطلاعات بین دایرکتوری ها از این پروتوکل استفاده میکند.

HTTP: نیز یک پروتوکل استاندارد جهت نمایش صفحات وب میباشد لذا شما میتوانید هر شی داخل مرورگر را به نمایش بگذارید و از فواید اکتیودایرکتوری است که شما میتوانید صفحات وب را با کد HTML به جهت نمایش برای کاربران دراورید.

اکتیو دایرکتوری نام های UNC را پشتیبانی میکند نام هایی که در شبکه مبتنی بر ویندوز به درایورهای به اشتراک گذاشته شده و پرینترها و فایل ها مراجعه میکنند.

مزایای Active Directory

نگه داری اطلاعات کاربران و موجودیت های شبکه بطور متمرکز

دامنه: کلیه اطلاعات کاربران مثل اسم، رمز، شماره تلفن، آدرس و غیره بطور متمرکز نگه داری می شوند و به همین دلیل قابلیت پشتیبانگیری و دسترسی سریع و مدیریت متمرکز را دارند.

گروهی: اطلاعات بطور پراکنده بر روی هر سیستم وجود دارد که علاوه بر امنیت بسیار ضعیف، قابلیت بکاپ گیری تا حد زیادی مشکل و شاید غیر قابل انجام می شود و قابلیت مدیریت متمرکز را ندارد.

مقیاس پذیری (Scalability)

دامنه: به دلیل متمرکز بودن اطلاعات و مدیریت می تواند تعداد بسیار زیادی موجود مختلف را در خود جا دهد و مدیریت کند.

گروهی: به دلیل پراکندگی اطلاعات توصیه می شود تعداد کاربران این نوع شبکه از 10 عدد بیشتر نشود چون قابل مدیریت نیست.

توسعه پذیری (Extensibility)

دامنه: می توان اشیا جدیدی را تعریف کرد (به جز آنهایی که بصورت پیش فرض تعریف شدند) و از آنها تحت شبکه استفاده کرد.

گروهی: فقط از اشیای تعریف شده می توان استفاده کرد.

قابلیت مدیریت (Managebility)

دامنه: به دلیل تمرکز اطلاعات و مدیریت، می توان به راحتی شبکه را در جهت هدف خاصی پیش برد. مثلاً در جهت ارتقای امنیت می توان شبکه را هر هفته به قابلیت امنیتی جدیدی تجهیز کرد.

گروهی: به دلیل عدم تمرکز اطلاعات، مدیریت در حد حفظ وضعیت انجام می شود. مدیریت در جهت رسیدن به اهداف خاص وجود ندارد.

یکپارچگی با DNS

دامنه: به دلیل هماهنگی با سیستم ( DNS ) به راحتی می توان در شبکه به سرویس های مختلف دسترسی پیدا کرد. بر اساس ترتیب اسمی به حالت شاخه ای می توان از بالا دستی ها، آدرس پایین دستی ها را گرفت.

گروهی: قابلیت دسترسی به دیگر موجودیت های شبکه بسیار ضعیف است مگر اینکه کاربر مقصد خود را با نام یا آدرس IP بشناسد چون سیستم شاخه ای وجود ندارد و هیچ سرویسی آدرس دیگر اشیا شبکه را نمی داند.

قابلیت مدیریت فعالیت کاربرها و کامپیوترها بطور متمرکز

دامنه: می توان سطح فعالیت و دسترسی موجودیت های شبکه را در کل شبکه بصورت متمرکز تعریف کرد.

گروهی: حداکثر می توان دسترسی کاربر را در کامپیوتر خودش تعریف کرد. تحت شبکه این امکان وجود ندارد.

سیاست پذیری (Policy Based System)

دامنه: می توان با اعمال سیاست های مختلف تحت شبکه، شبکه را در جهت هدف خاصی پیش برد.

گروهی: اعمال سیاست فقط در حد یک کامپیوتر تعریف می شود و نه تحت شبکه.

قابلیت تبادل اطلاعات بین سرورها در سطح شبکه های بزرگ

دامنه: اطلاعات بین سرورهای مختلف رد و بدل می شود لذا کلیه سرورها با آخرین تغییرات شبکه آشنا هستند و سرویس به روز ارائه می شود. مثلاً کاربر تازه وارد به محض ورود، توسط کلیه سرورها قابل شناسایی است لذا می تواند به محض ورود از کلیه سرویس ها استفاده کند.

گروهی: هیچ اطلاعاتی جابجا نمی شود زیرا اصولاً سروری وجود ندارد. به همین دلیل کاربر تازه وارد مجبور است برای درخواست هر سرویس از طرف مدیر شبکه به آن سرویس معرفی شود.

انعطاف پذیری در امنیت و تعیین هویت موجودیت های شبکه

دامنه: قابلیت شناسایی هر موجودی در هر جایی از شبکه را دارد و می تواند با مدل ها و روش های مختلف احراز هویت کند (Security Protocols).

گروهی: هر کامپیوتر فقط قابلیت شناسایی موجودیت را دارد که در همان کامپیوتر تعریف شده باشد.

امنیت یکپارچه و گسترده

دامنه: با ورود به دامنه، برخی مسائل امنیتی بطور پیش فرض اعمال می شوند و در ادامه مدیر می تواند امنیت شبکه را تا حد غیر قابل تصوری بالا ببرد.

گروهی: به دلیل نبود مدیریت و اطلاعات بطور متمرکز قابلیت امنیتی در حد ابتدایی و ضعیف و منحصر به هر کامپیوتر تعریف می شود (امنیت در حد کاربر خانگی!).

قابلیت تبادل اطلاعات بین سرویس های ثالث تحت سیستم تبادل اطلاعات دامنه (امنیت-راحتی)

دامنه: چنانچه از سرویس یا نرم افزاری استفاده کنید که قابلیت ادغام با Active Directory Partition را داشته باشد، می توانید بسیار امن و سریع، اطلاعات آن نرم افزار را همراه با اطلاعات ActiveDirectory بین سرورها جابجا کنید.

قابلیت اتصال و برقراری ارتباط با دیگر Active Directory از جنس دیگر

دامنه: به دلیل اینکه Win 2003 Active Directory بر اساس LDAP ver3 و NSPI که استاندارد جهانی هستند نوشته شده، می تواند با اکتیودایرکتوری هایی که بر این اساس نوشته شده اند ارتباط برقرار کند. حتی اگر این اکتیودایرکتوری ها توسط شرکتی غیر از خود مایکروسافت نوشته شده باشد.

13-نشانه گذاری دیجیتالی اطلاعات تبادلی

دامنه: اطلاعات بصورت رمز شده بین سرورها جابجا می شود لذا دارای امنیت بسیار مطلوبی است.

گروهی: اطلاعات بین سرورها جابجا نمی شود

ساختار اکتیو دایرکتوری

اکتیو دایرکتوری یک روش طراحی ساختار دایرکتوری را برای سازمان شما فراهم میکند.لذا قبل از نصب اکتیو دایرکتوری شما بایستی عملیات و ساختار سازمانی مورد نیاز خود را مد نظر قرار دهید.

برخی شرکت ها یا سازمان ها یک ساختار متمرکز دارند نوعا اینگونه سازمان ها و شرکت ها حوزه های اطلاعاتی قوی و محکمی دارندکه آنها را در یک ساختار شبکه ای با جزئیات کمتری تعریف و پیاده سازی می کنند

امّا برخی دیگر از سازمان ها و شرکت ها بخصوص سازمان ها و شرکت های خیلی بزرگ پراکنده و غیر متمرکزاند اینگونه سازمانها و شرکتها دارای شعبات چند گانه ای هستندکه هر کدام از آنها خیلی مهم و کانونی اند.

اینگونه سازمان ها به یک راهبرد غیرمتمرکز نیازمندند تا شبکه ها و اعضای خودشان را مدیریت کنند.

ACTIVE DIRECTORY انعطاف پذیری که دارد شما میتوانید بهترین ساختار شبکه را برای سازمان خود ایجاد کرده و آن را برحتی کنترل کنید.

شما در اکتیو دایرکتوری یوزرهای موجود در شبکه را تعریف کرده و قوانینی روی انها اعمال میکنید و شبکه خود را مدیریت میکنید.سروری که DOMAIN مورد نظر شمارا مدیریت میکند DOMAIN CONTROLLER نام دارد یعنی این سرور حاوی تمامی اطلاعات مدیریتی میباشد.

عملیات AUTHENTICATION و AUTHORIZATION که عملیات تایید هویت کاربر بعد از زدن رمز عبور و یوزرنیم انجام میشود توسط همین اکتیو دایرکتوری صورت میگیرد

به این معنا که هنگامیکه سیستم عامل کاربران بالا می آید آنها یوزر نیم و پسورد تعیین شده را وارد کرده و این اطلاعات به سمت سرور اکتیو دایرکتوری مربوط به دامین رفته و در صورت صحیح بودن اطلاعات کاربری اجازه ورود کاربر به سیستم عامل خود را خواهد داد .

در اکتیو دایرکتوری تمامی دسترسی هایی که به کاربران داده شده است توسط این سرویس اعمال میگردد و هنگام ورود کاربران اعمال میشود

به عنوان مثال مدیر شبکه اجازه اجرای برنامه را به شما نداده . این قانون هنگام ورود شما به سیستم بعد از وارد کردن رمز عبور و تایید آن بر روی سیستم شما اعمال میشود.اکتیودایرکتوری دارای دو جز مهم در شبکه میباشد:

-

DNS

-

DHCP

این سرویس به تنظیمات شبکه ما سرعت ، دقت و نظم می بخشد و بستری را ایجاد می کند تا شبکه کامپیوتری خود را مدیریت کنیم و تمامی OBJECTها که شامل حساب کاربران و پرینترها و فایل های به اشتراک گذاشته شده

همگی در این سرویس قرار دارند و میتوانیم آنهارا براحتی کنترل کنیم

.شبکه ی استاندارد مبتنی برACTIVE DIRECTORY شامل موارد زیر است:

- سرور قدرتمند و استاندارد به همراه سیستم عامل ویندوز سرور

- ایستگاه های کاری مناسب جهت کار در شبکه با داشتن ویندوزهای مبتنی بر NT

- شبکه کامپیوتری استاندارد مبتنی بر اصول کابل کشی ساخت یافته

- پروتکل TCP//IP و همچنین File Sharing در کلیه کامپیوترهای شبکه باید فعال باشند

- سیستم فایل سرور و در صورت امکان سیستم فایل های ایستگاه های کاری از نوع NTFS باشد

- در یک شبکه استاندارد آدرس IP سرور معمولا ثابت و دستی انتخاب می شود و ایستگاه های کاری آدرس خود را بطور اتوماتیک از DHCP شبکه دریافت می کنند.

- DNS زیر ساخت اصلی Active Directoryمی باشد. این سرویس بطور مستقل و یا در طول نصب Active Directoryقابل نصب می باشد.

مشخصات یک ACTIVE DIRECTORY خوب

Centralization : اطلاعات را متمرکز می کند ،یعنی برای دسترسی به یک سری اطلاعات نیاز به جست و جوی در مکان های مختلف نباشد.

Scalability : وقتی امکانات شبکه زیاد میشود یا به عبارت دیگر AD بزرگ میشود باید بتواند با آن گسترش کنار بیاید و سرعت آن کاهش پیدا نکند همچنین مانند سابق پرسش ها را سریعا جواب دهد، مثلا یک چاپگر خاص کجا قرار دارد.

Standardization : بر اساس استانداردهای موجود دنیا تدوین شده باشد.

Extensible : پذیرای افزایش قابلیتها باشد.هر برنامه ای که به سیستم عامل اضافه میشود ،ممکن است بخواهد خودش به AD یک سری موضوعات و قابلیت ها اضافه و از آنها استفاده نماید در نتیجه AD باید پذیرای افزایش قابلیت ها باشد.

Seperation Of Physical Network : باید ساختار فیزیکی شبکه را از ساختار منطقی آن جدا کند و این هدف اصلی طراحی شبکه است ،چون لازم نیست کاربر بداند امکانات فیزیکی شبکه در کجا قرار دارد تا از آنها استفاده نماید.

Security : امنیت در ذخیره اطلاعات و همچنین دسترسی به اطلاعات باید در AD وجود داشته باشد

احراز هویت

اکتیودایرکتوری وظیفه بررسی صحت اطلاعات ورودی برای login که شامل نام کاربری و رمز عبور میشود را به عهده دارد.

یکی از قابلیتهای مهم اکتیودایرکتوری Single Sign On یا SSO میباشد که به واسطهی آن کاربر نیاز نیست به هنگام اتصال به هر منبع شبکهای یا نرمافزاری اطلاعات کاربری خود را مجدداً وارد نماید (در صورتی که یک بار با موفقیت به سیستم وارد شده باشد).

تعیین مجوزهای کاربر

احراز هویت تنها به فرایندی که شناسایی کاربران را بررسی میکند گفته میشود. حال آنکه بررسی اینکه آن کاربر به چه منابعی دسترسی دارد و سطح دسترسی آن چه میزان میباشد به عهده بخش تعیین مجوزها میباشد.

در حقیقت، پس از احراز هویت، یک کاربر بالقوه امکان دسترسی به تمام منابع را دارد. اما آنجه که کاربران را محدود میسازد مجوزهای و سطح دسترسیهای تعیین شده میباشد.

Access Token

هر بار که یک کاربر موفق به احراز هویت و ورود به سیستم میشود، ویندوز یک access token برای آن ایجاد میکند. از این token، بعدها در فرایند تعیین مجوزها استفاده میشود. این token شامل اطلاعات زیر میباشد

SID کاربر: هر کاربر یک شمارهی یکتا دارد که اکتیودایرکتوری به کمک آن کاربران را میشناسد (نه از روی نام کاربری)

SID گروهها: مانند کاربران، گروهها نیز یک شمارهی شناسایی یکتا دارند. Token شامل لیستی از SID گروههایی که کاربر عضو آن است میباشد

سطح دسترسی و مجوزهای کاربر: تمام مجوزها و سطوح دسترسی که به کاربر یا گروههای عضو تخصیص داده شده است نیز در token ذخیره میشود

هنگامی که یک کاربر میخواهد به یک شئ دسترسی داشته باشد، ویندوز SIDهای موجود در access token را با لیست کنترل دسترسی آن شئ مقایسه کرده و بر اساس آن میتواند میزان دسترسی کاربر را متوجه شود.

لیستهای کنترل دسترسی (ACLS)

هر شئ در اکتیودایرکتوری شامل دو لیست کنترل دسترسی مجزا میباشد که کاربرد متفاوتی دارند. این دو لیست کنترل دسترسی به قرار زیر میباشند

-

Discretionary Access Control List (DACL): این لیست شامل گروهها، کامپیوترها و کاربرانی است که دسترسی یا عدم دسترسی برای آنها تنظیم شده است.

-

System Access Control List (SACL): این لیست مشخص کنندهی آن است که از چه رویدادهایی و برای چه کاربران یا گروهایی در اکتیودایرکتوری log برداشته شود.

آموزش نصب Active Directory

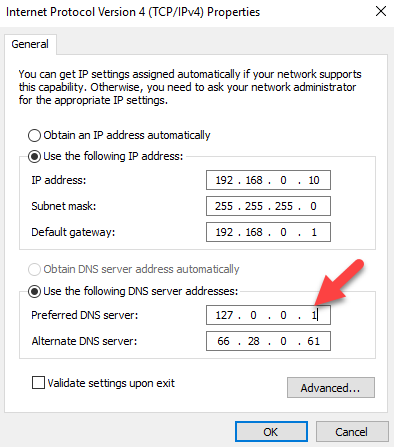

روی کارت شبکه خود راست کلیک کرده و گزینه Properties را میزنیم و سپس روی گزینه TCP/IP V4 دو بار کلیک میکنیم تا پنجره زیر باز شود.

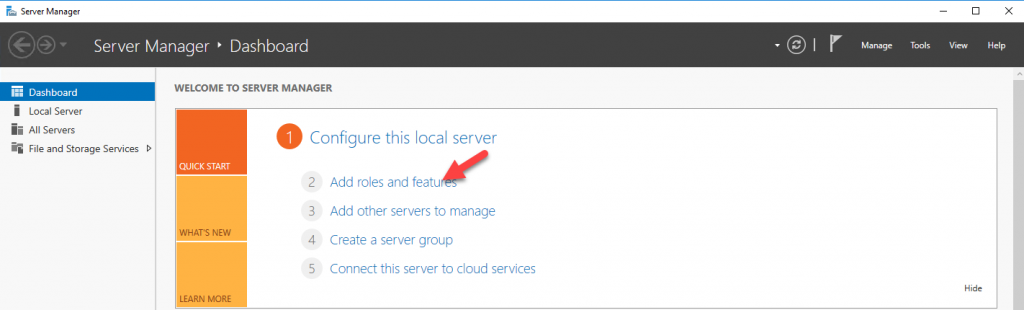

پس از انجام تنظیمات TCP/IP از طریق پنجره RUN دستور servermanager را بزنید تا کنسول servermanager باز شود.

در این کنسول از میان گزینه های موجود، گزینه Add Roles and Features را انتخاب کنید.

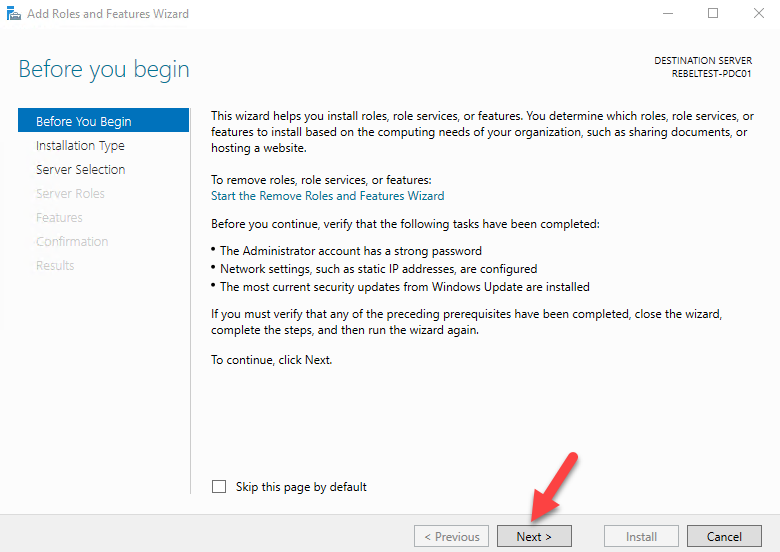

این صفحه نشان دهنده این است که شما میخواهید Role یا Feature را اضافه و یا پاک (با انتخاب گزینه Start the Remove) کنید.

بر روی گزینه Next کلیک کنید.

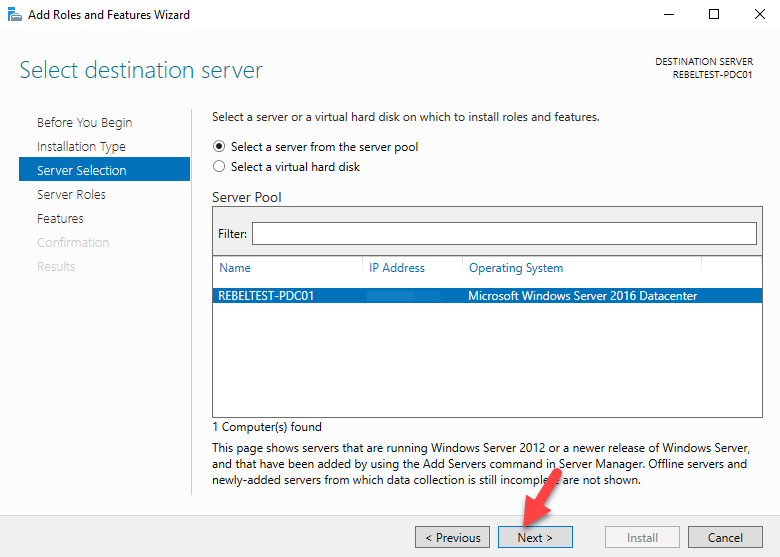

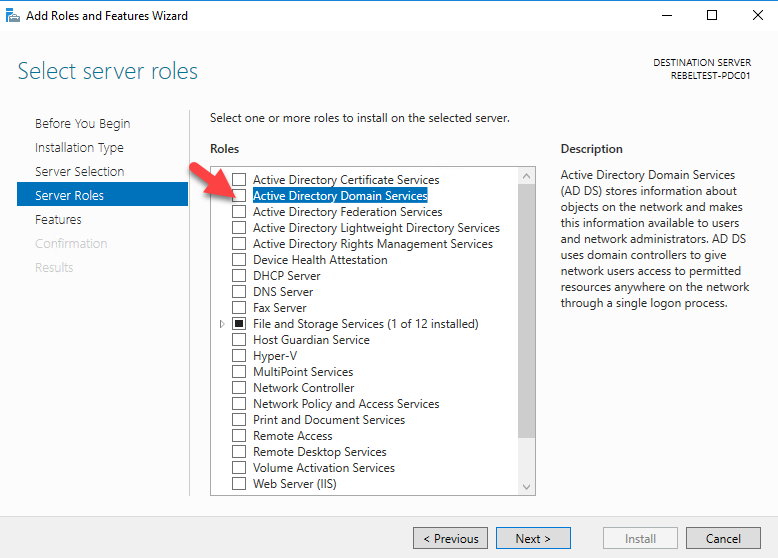

در قسمت انتخاب Role ها گزینه ADDS: Active Directory Domain Services را انتخاب کرده و بر روی گزینه Next کلیک کنید.

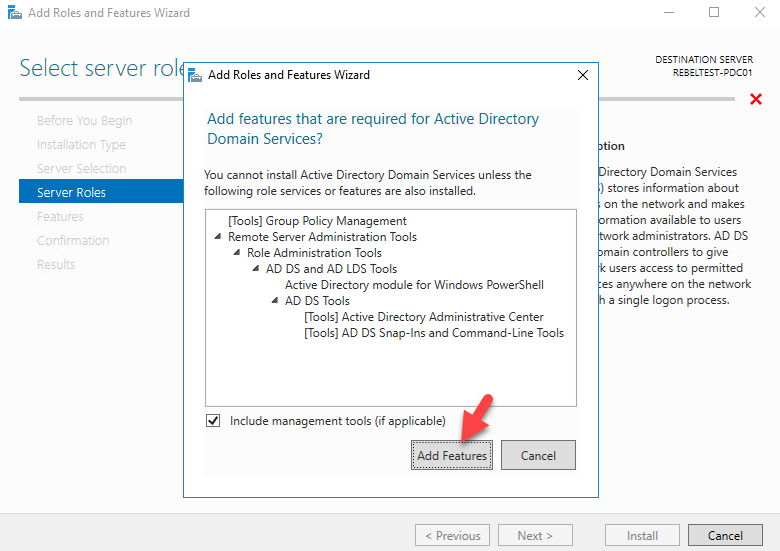

گزینه Add Features را انتخاب کنید.

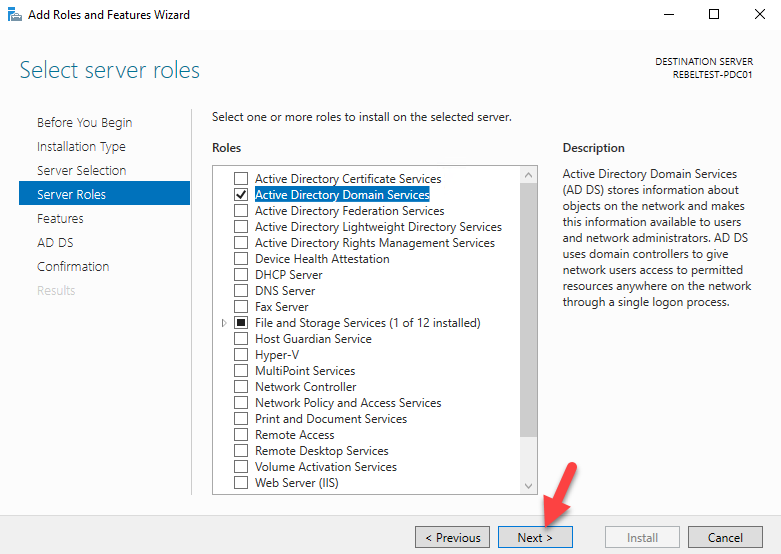

روی گزینه Next کلیک کنید.

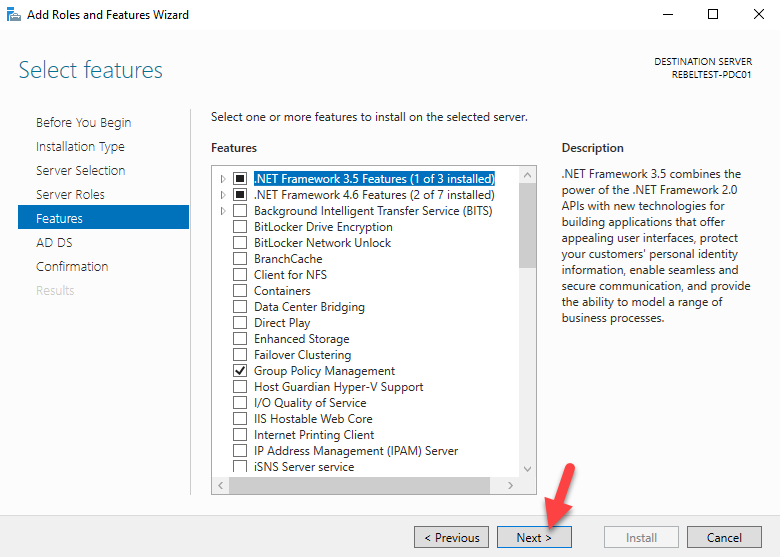

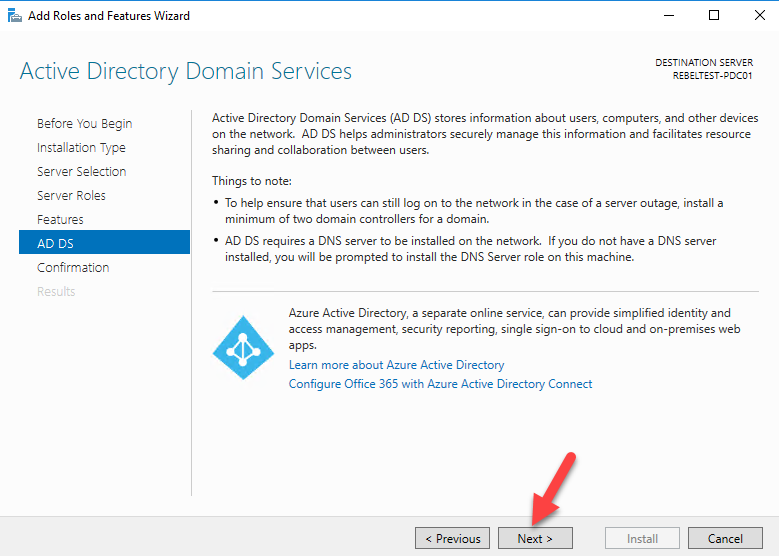

بر روی گزینه Next کلیک کنید.

بر روی گزینه Next کلیک کنید.

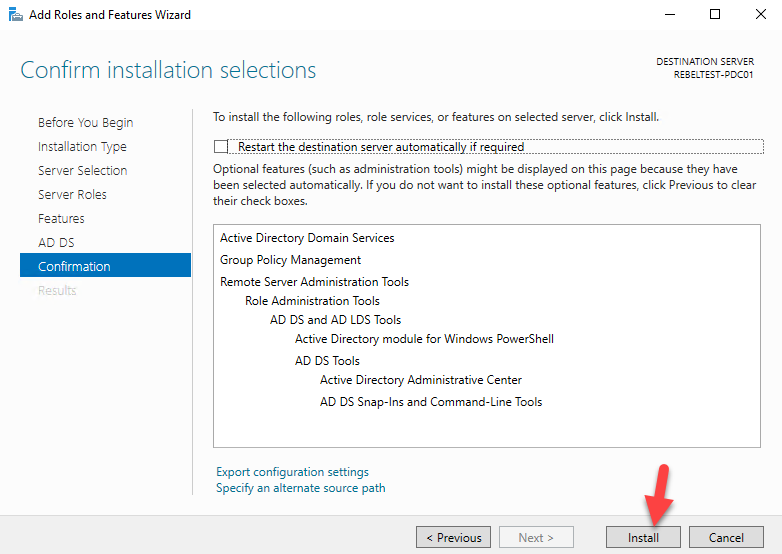

در این قسمت تیک Restart The را برداشته و روی گزینه Install کلیک نمایید.

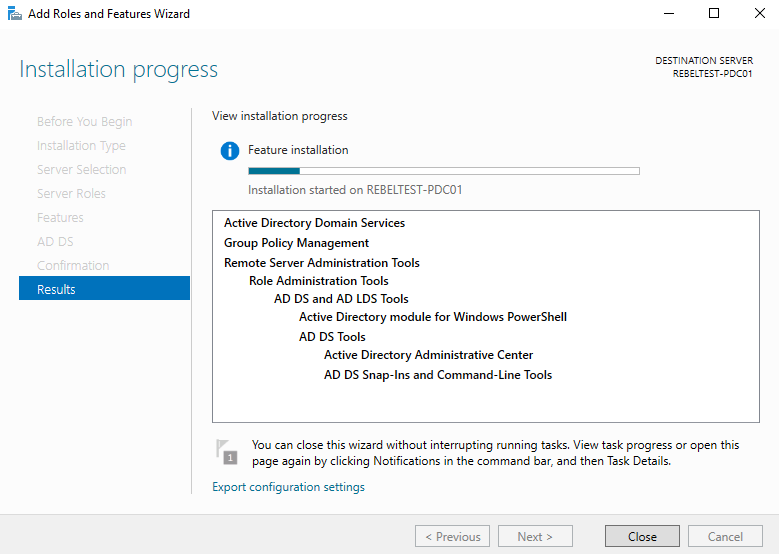

سرویس در حال نصب شدن است.

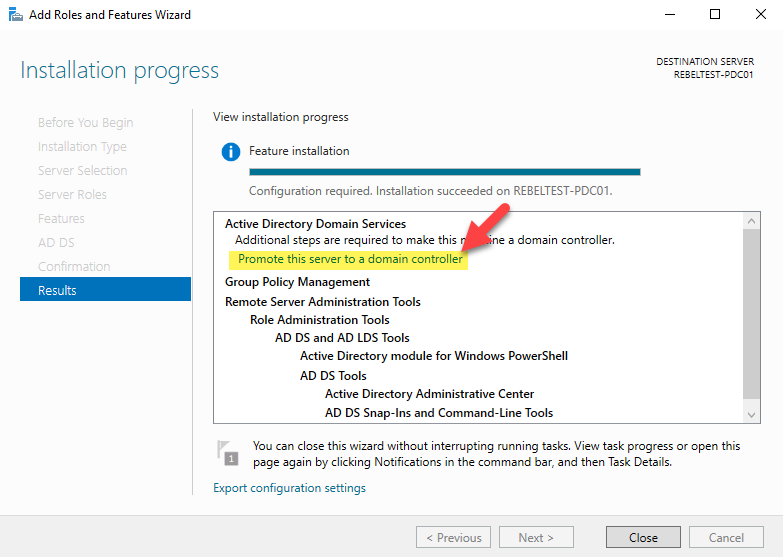

هنگام پایان نصب باید روی گزینه Promote this server to a domain controller کلیک نمایید تا wizard دیگری باز شود.

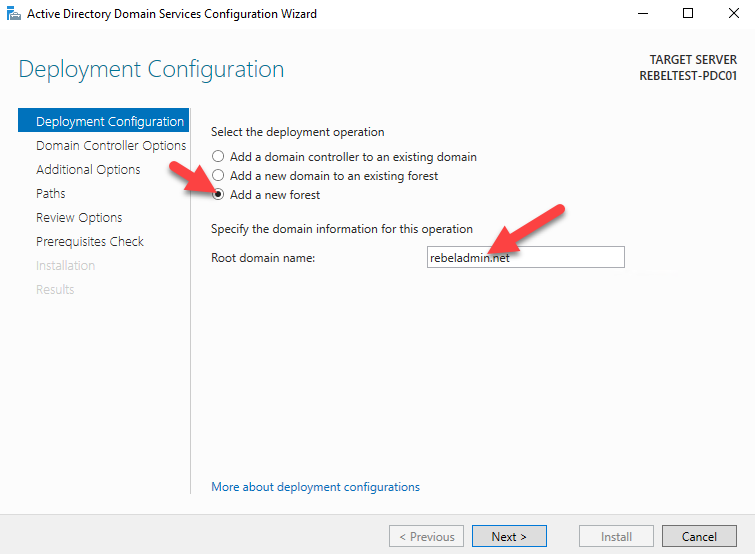

در این قسمت گزینه Add a new forest را انتخاب کرده و نام دامنه خود را انتخاب نمایید گزینه های دیگر برای زمانی است که یک دامین کنترلر داشته باشید پس به آنها فعلا کاری نداریم؛ دقت داشته باشید انتخاب نام دامنه بسیار حائز اهمیت می باشد، چرا که یک بار باید آن را انتخاب کنید و دیگر امکان تغییر را ندارید.

یک نامی را انتخاب کنید که به یادتان بماند و با آن بسیار سر کار داشته باشید. نام دامنه به صورت FQDN است یعنی این نام به صورت سلسله مراتبی است یعنی نام باید پسوند یا پیشوند داشته باشد. پس از انتخاب نام دامنه بر روی گزینه Next کلیک کنید.

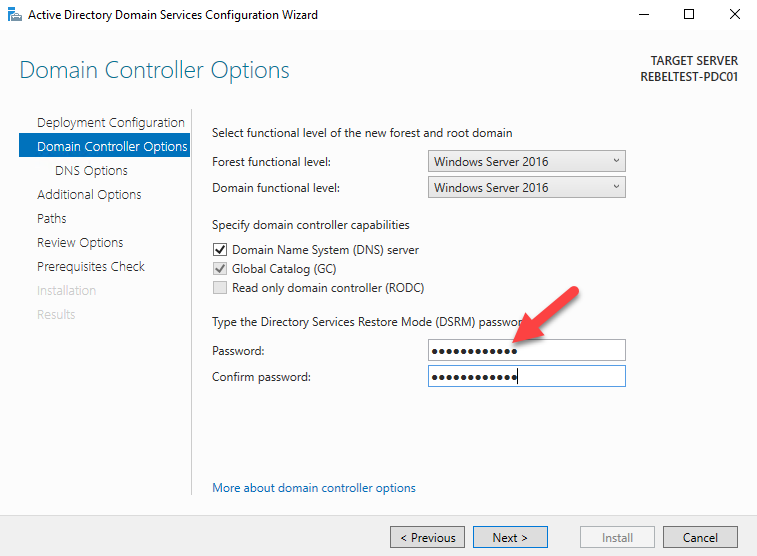

در قسمت New Forest and root Domain نسخه ویندوز سرور خود را انتخاب کنید؛ دقت کنید که بالاترین نسخه موجود را در این قسمت انتخاب کنید چرا که نسخه های پایین تر موجب امکانات کمتر شما در آن نسخه خواهد شد،

اگر یکی را به فرض ۲۰۱۶ و دیگری را ۲۰۱۲ انتخاب کنید امکانات ویندوز سرور ۲۰۱۲ را در اختیار شما قرار میدهد.

گزینه GLOBAL CATALOG یا GC امکانات یا OBJECT های دامین را پیدا میکند. گزینه DNS نیز به صورت خودکار فعال شده است چرا که DNS را در تنظیمات TCP/IP خوده سرور قرار داده ایم. گزینه آخر هم (RODC) در صورتی میتوانیم استفاده کنیم که یک دامین کنترلر در جایی داشته باشیم و سروری که در حال کانفیگ آن هستیم قرار باشد از روی آن اطلاعات را بخواند.

در قسمت پسورد هم پسورد دامین خود را بنویسید و بر روی گزینه Next کلیک کنید.

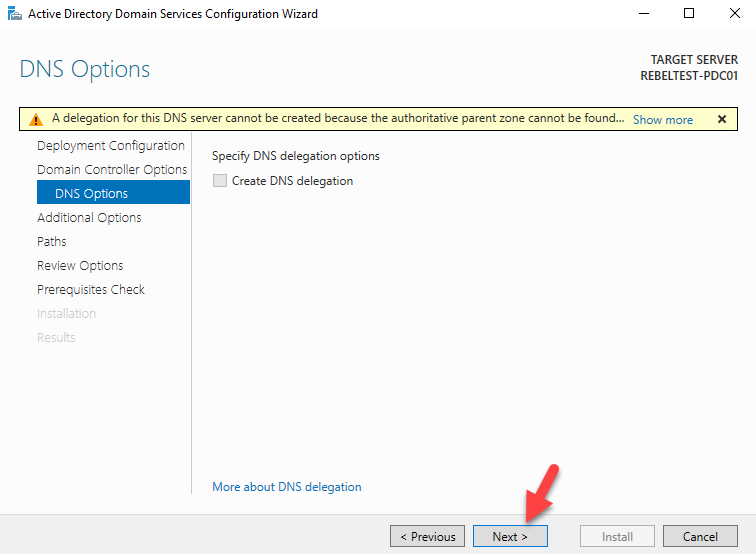

بر روی گزینه Next کلیک کنید.

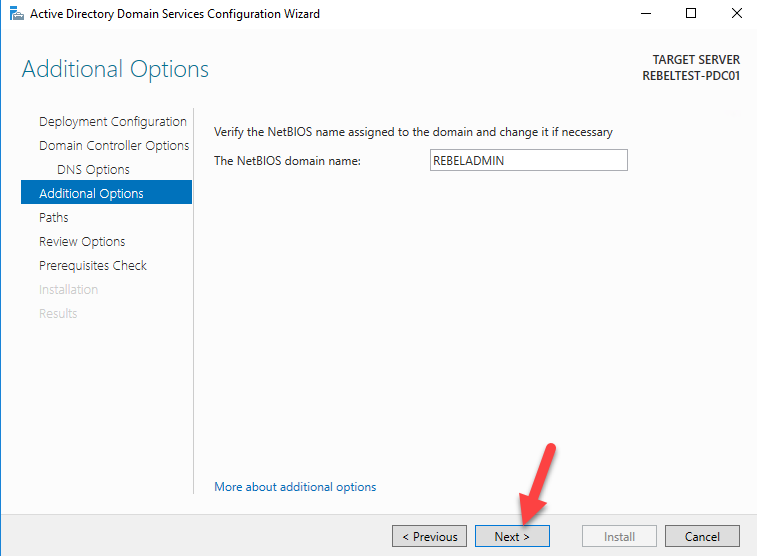

در این قسمت اسم NETBIOS دامین نمایش داده میشود که هیچ پسوند و پیشوندی ندارد. بر روی گزینه Next کلیک کنید.

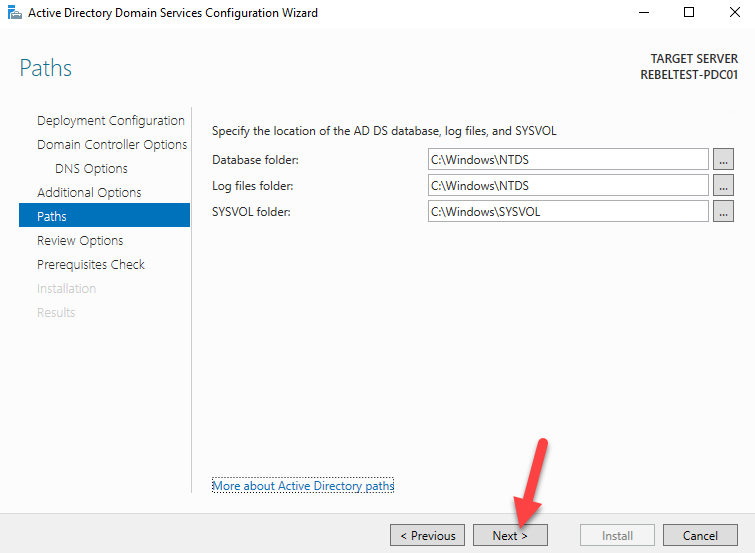

این قسمت نیز نشان دهنده محل ذخیره شدن اطلاعات مربوط به دامین است. بر روی گزینه Next کلیک کنید.

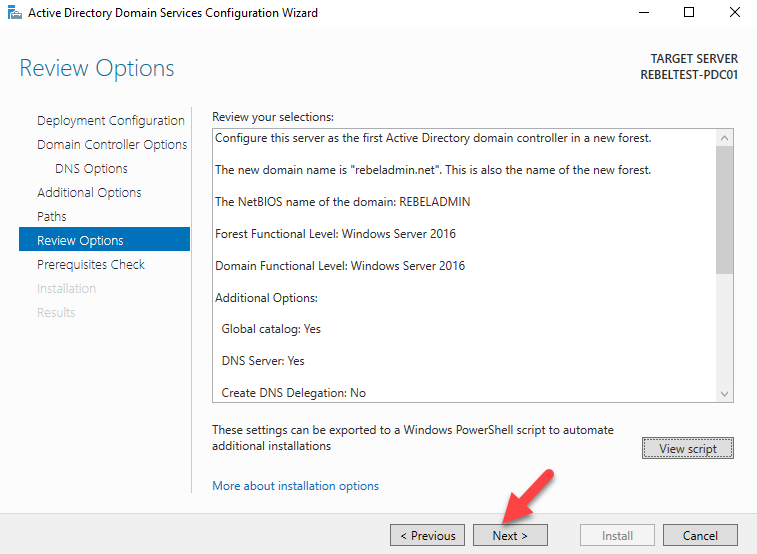

بر روی گزینه Next کلیک کنید.

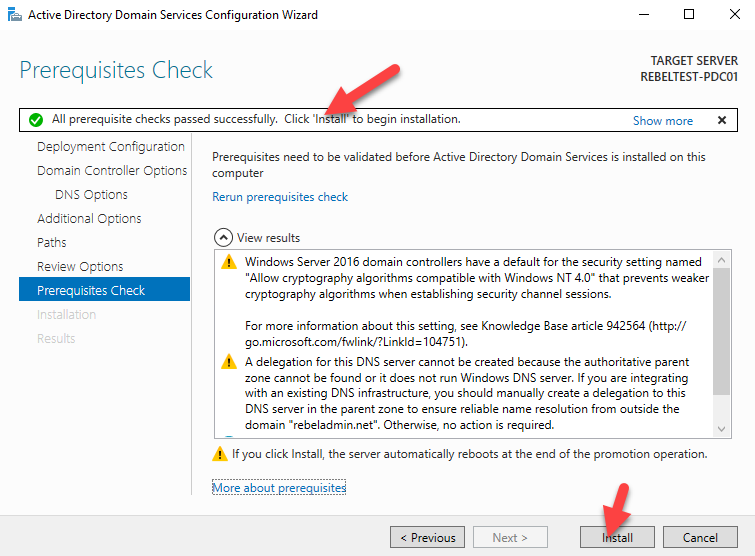

در صورتی که علامت سبز بالای این پنجره مشاهده کردید، مراحل را به درستی پیش رفته اید و میتوانید با زدن گزینه INSTALL مرحله پایانی را به اتمام برسانید.اگر هشدار قرمز رنگ را مشاهده کردهاید با دقت از ابتدا به نصب دامین بپردازید.

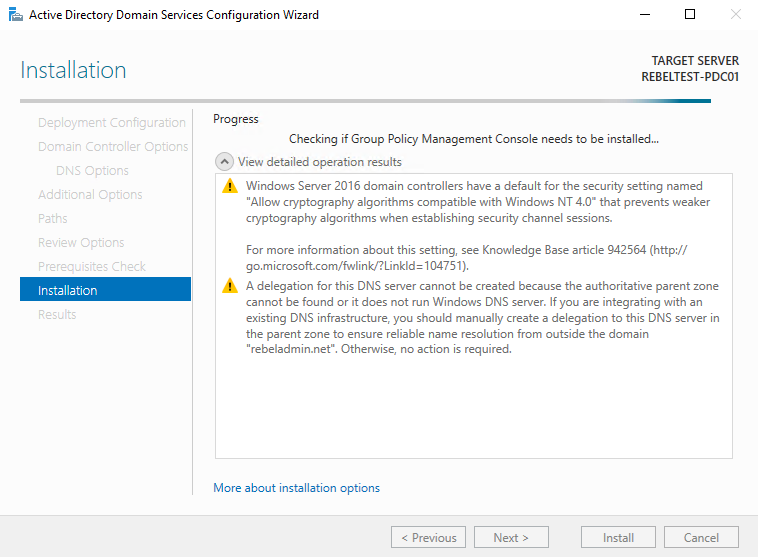

سپس بعد از انجام نصب سیستم ریستارت میشود

بعد از آن تنظیمات ورودی مدیریت سیستم رو مشاهده میکنید

در اینجا نمایی از Active Directory را در منوی استارت میبینیم

اینجا نیز نمایی کلی از بخش کاربران و کامپیوتر ها در اکتیو دایکتوری مشاهده میکنیم

نظــــــر فراموش نشــــــه

روش پاک کردن پسوردهای ذخیره شده در مرورگر اینترنت

روش پاک کردن پسوردهای ذخیره شده در مرورگر اینترنت